Чтобы получить доступ к какому-либо сервису или приложению, пользователь выполняет действия, которые подтверждают его личность и полномочия. Процесс подтверждения пользователем своих полномочий и проверка их сервисом называется аутентификацией. По способам реализации аутентификация пользователей бывает однофакторная и двух(много)факторная. В статье расскажем, почему двухфакторная аутентификация — надежный способ защититься.

Какие проблемы у однофакторной аутентификации

Однофакторная аутентификация — как правило, это вход в сервис по логину и паролю, поэтому уровень защищенности зависит от надежности пароля. В июне 2024 года «Лаборатория Касперского» проанализировала 193 млн паролей в даркнете и обнаружила, что 59% из них можно взломать всего за 17 секунд. Рассмотрим подробнее, какие проблемы есть у однофакторной аутентификации.

Пользователи используют слабые пароли

Обычно пользователи придумывают пароли на основе своих или корпоративных данных, например: дата рождения, номер паспорта или телефона, название компании с годом регистрации в сервисе — любые цифры или буквы, которые люди запомнили в нужном порядке. Они используют этот пароль всю жизнь и порой добавляют к нему новые символы. Это небезопасно: если злоумышленник получит основу пароля, он сможет найти нужную комбинацию с помощью перебора символов — брутфорса.

Брутфорс бывает двух видов: случайный и целенаправленный. В первом случае программы перебирают случайные комбинации символов, во втором — работают с базами, которые утекли в даркнет.

В исследовании специалистов «Лаборатории Касперского» установлено, что программы за один день взламывают 5% паролей до 9 символов со спецсимволами и цифрами, строчными и заглавными буквами. Еще 85% аналогичных паролей от 9 символов они разгадывают более года. Пароли только из букв, только из цифр или только из спецсимволов находят за день. Поэтому даже надежные пароли необходимо менять хотя бы раз в год.

Рекомендации по работе с паролями:

- Создавать и хранить пароли с помощью менеджеров паролей.

- Не писать осмысленные фразы, длина пароля — от 9 символов.

- Использовать строчные и заглавные буквы, цифры и спецсимволы.

- Не использовать одинаковые пароли в разных сервисах.

- Стараться следить за новостями о слитых базах в даркнете. Обычному пользователю это сложно сделать, но, например, Яндекс и Гугл уведомляют своих пользователей о том, что в даркнете появилось упоминание username@gmail.com или username@yandex.ru. Также старайтесь периодически проверять свои учетные записи (логины, пароли, номера телефонов и эл. почты) на предмет их утечки с помощью специальных сервисов и баз данных.

- Соблюдать требования парольной политики для корпоративных аккаунтов (учетных записей).

Пользователи хранят пароли в незащищенных местах

Пользователи часто сохраняют пароли в избранном Телеграмм, в заметках телефона или в блокноте на рабочем столе с названием «пароли». А еще сотрудники отправляют пароли и логины по электронной почте, записывают их на стикерах и кладут на видное место у компьютера. Существуют специальные программы-стилеры, которые ищут пароли, логины и банковские данные. Такие программы могут скрываться в письмах или на небезопасных сайтах.

Пример

Злоумышленник представляется клиентом и отправляет письмо с просьбой проверить реквизиты, файл прикладывает во вложении. Сотрудник скачивает файл, который не открывается. В это время на компьютер устанавливается программа-стилер. Далее сервис передает логины и пароли мошенникам или устанавливает шпионскую программу с удаленным доступом. Так мошенник может зайти на корпоративную почту бухгалтера, разослать клиентам поддельные счета на оплату, а потом просто удалить эти письма.

Наш совет — не храните пароли в открытом виде. Лучше сохранять их в специальных программах-менеджерах паролей.

Пользователи становятся жертвами фишинга или социальной инженерии

Перед атакой злоумышленники изучают жертву: находят почтовый ящик, изучают социальные сети, узнают коллег. Это нужно, чтобы вызвать доверие. Также мошенники отправляют сообщения в Телеграм от имени коллег с разными сценариями.

Пример

Часто мошенники представляются бывшим руководителем и просят созвониться с инспектором налоговой или HR-менеджером, который хочет вернуть уволенного сотрудника и для этого просит его личные данные. Чтобы казаться убедительнее, они отправляют голосовые сообщения. Во всех случаях схема одинаковая: пишут только в Телеграм и просят связаться с кем-то еще. Если с этим человеком раньше не общались, спросите о ситуации у других коллег.

Кроме того, с недавнего времени Телеграмм в новых чатах стал показывать дату регистрации аккаунта. Если дата свежая, скорее всего, это мошенник.

Наш совет — проводите учения в компании: рассылайте специальные фишинговые письма, пишите сообщения в Телеграм, имитирующие действия мошенников. Всем, кто попадется, отправляйте инструкции, как правильно вести себя в аналогичных случаях.

Двухфакторная аутентификация

ID — защита учетных записей сотрудников: подключений через VPN, RDG, ActiveSync, ADFS (протоколы OpenID Connect, SAML), защита входа в Windows, OWA.

Чем помогает двухфакторная аутентификация

Одноклассники и сервис «Работа.ру» опросили 3,5 тысячи россиян и выяснили, что 66% людей сталкивались с попыткой кражи аккаунтов. Двухфакторная аутентификация помогает защититься в 99,9% случаях, потому что предполагает два уровня защиты.

Двухфакторная аутентификация проверяет факт владения еще одним устройством (иным фактором) для подтверждения личности. Двухфакторная аутентификация добавляет дополнительный уровень безопасности: она проверяет не только знание пароля, но и факт владения устройством. Например, при входе в корпоративный сервис вы сначала вводите логин и пароль — это первый фактор. Затем система отправляет код подтверждения на ваш смартфон — это второй фактор. Даже если злоумышленник узнает пароль, он не сможет войти без кода с вашего телефона. Таким образом, двухфакторная аутентификация защищает аккаунт, требуя подтверждения двумя разными способами.

На втором этапе отправляют смс, пуш-уведомление в мобильном приложении, письмо или OTP-код — одноразовый пароль, который меняют каждые 30 секунд. Также можно использовать отпечаток пальца или токен с электронной подписью. Отдельные друг от друга письмо и смс считаются ненадежными методами. Обычно электронную почту не защищают двухфакторной аутентификацией, поэтому злоумышленнику достаточно узнать пароль, а смс можно перехватить с помощью внедренных в смартфон вредоносных программ.

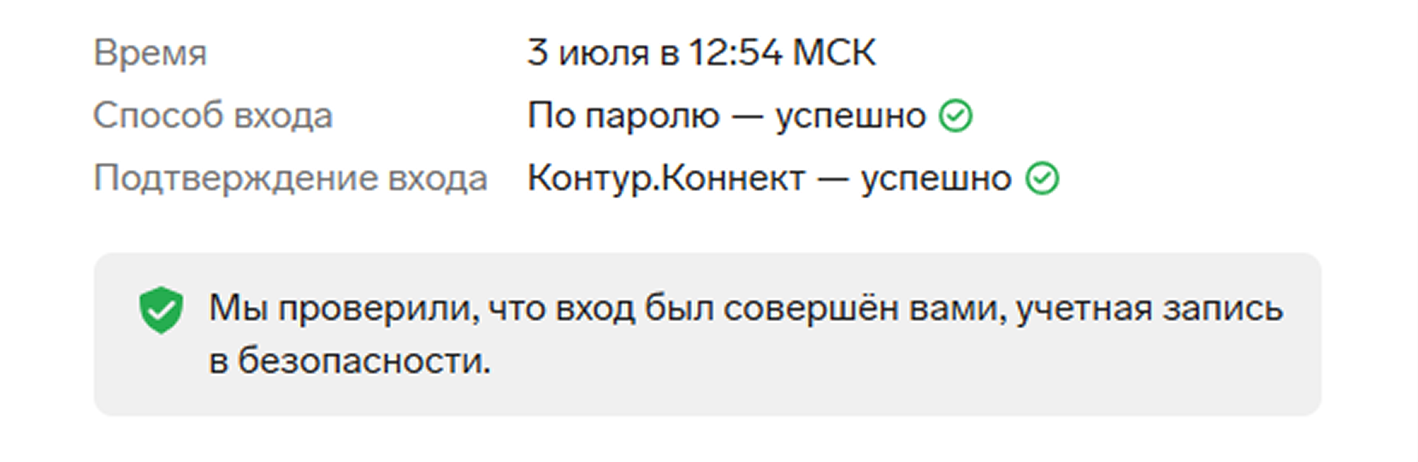

Сервис Контур.Диадок предупреждает, если вход был с другого устройства: на почту придет письмо со ссылкой на страницу, на которой будет информация, что в учетную запись был совершен неполный вход с указанием того, какие факторы удалось подтвердить, а какие — не удалось. Обратите внимание, что при сбросе пароля пользователя, у которого включена двухфакторная аутентификация, потребуется подтвердить второй фактор.

В Диадоке можно настроить SSO (Single Sign-On) — технология единого входа. Если клиент подключает свою систему управления пользователями (IdP) к Диадоку, то не нужно создавать новые учетные записи для входа в сервис. Это удобно, потому что клиент может сразу для всех своих пользователей включить двухфакторную аутентификацию. В качестве дополнительной меры защиты можно использовать IP-адрес: система клиента может запретить вход с паролем, если пользователь пытается зайти из-за пределов сети компании.

Коротко об аутентификации

- Однофакторная аутентификация — это вход только по логину и паролю. Пользователи придумывают пароли на основе личной информации, которую легко узнать Обычно для разных сервисов используют один и тот же пароль, добавляя новые буквы или цифры.

- Три риска однофакторной аутентификации: слабые пароли, хранение паролей на стикерах и в блокноте, фишинг.

- Двухфакторная аутентификация проверяет факт владения дополнительным фактором — устройством для подтверждения личности. Когда пользователь заходит в корпоративный сервис с компьютера, специальное приложение отправляет ему пуш-уведомление с кодом на смартфон. По желанию пользователь может выбрать альтернативный канал получения кода. Даже если мошенник угадает пароль, он не сможет зайти в систему без кода со смартфона.

- Самые безопасные способы двухфакторной аутентификации: биометрия, OTP-код и пуш-уведомления в мобильном приложении. Электронную почту можно взломать, а смс перехватить.

Передавайте любые виды документов контрагентам в безопасной системе

25 исходящих документов на 30 дней — всем новым пользователям.

25 исходящих документов на 30 дней — всем новым пользователям.